Больш 6700 сервераў VMware знаходзяцца ў рэжыме онлайн і ўразлівыя для сур'ёзных новых памылак

Больш 6700 сервераў VMware vCenter ў цяперашні час знаходзяцца ў рэжыме онлайн і ўразлівыя для новай атакі, якая можа дазволіць хакерам захапіць неабароненыя прылады і эфектыўна захапіць цэлыя сеткі кампаній.

Больш 6700 сервераў VMware vCenter ў цяперашні час знаходзяцца ў рэжыме онлайн і ўразлівыя для новай атакі, якая можа дазволіць хакерам захапіць неабароненыя прылады і эфектыўна захапіць цэлыя сеткі кампаній.Па дадзеных кампаніі threat intelligence Firm Bad Packets, у цяперашні час вядзецца сканаванне прылад VMware vCenter.

Сканаванне пачалося раней сёння пасля таго, як кітайскі даследчык бяспекі апублікаваў у сваім блогу код доказы канцэпцыі уразлівасці, якая адсочваецца як CVE-2021-21972.

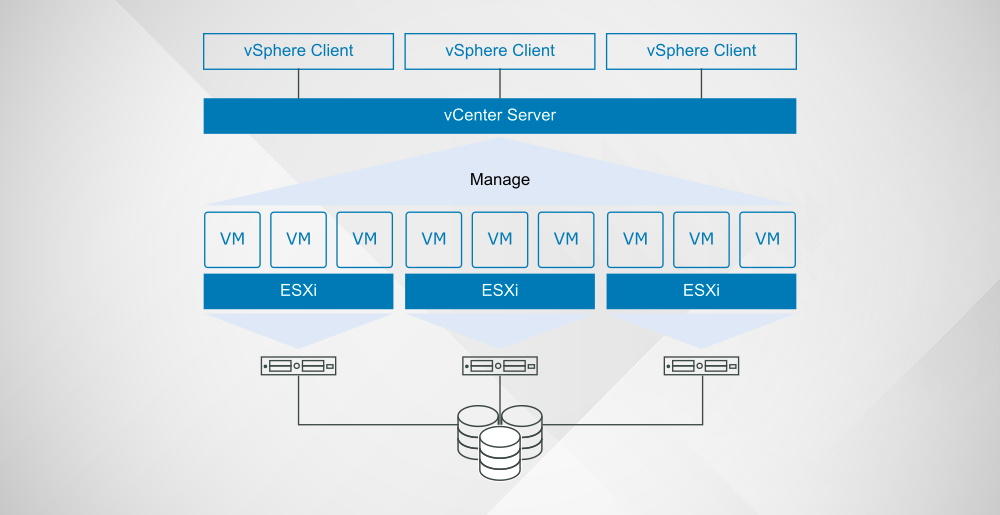

Гэтая ўразлівасць закранае Vsphere Client (HTML5), убудова VMware vCenter, тып сервера, звычайна разгортваецца ў буйных карпаратыўных сетках у якасці цэнтралізаванай ўтыліты кіравання, з дапамогай якой ІТ-персанал кіруе прадуктамі VMware, усталяванымі на лакальных працоўных станцыях.

Летась ахоўная фірма Positive Technologies выявіла, што зламыснік можа нацэліцца на HTTPS-інтэрфейс гэтага плагіна vCenter і выканаць шкоднасны код з падвышанымі прывілеямі на прыладзе без неабходнасці аўтэнтыфікацыі.

З-за цэнтральнай ролі сервера vCenter ў карпаратыўных сетках праблема была класіфікавана як вельмі крытычная і канфідэнцыйна паведамлена VMware, якая выпусціла афіцыйныя патчы ўчора, 23 лютага 2021 года.

З-за вялікай колькасці кампаній, якія запускаюць праграмнае забеспячэнне vCenter ў сваіх сетках, Positive Technologies першапачаткова планавала трымаць падрабязнасці аб гэтай памылцы ў сакрэце да таго часу, пакуль сістэмныя адміністратары не атрымаюць дастаткова часу для тэставання і прымянення патча.

Аднак код доказы канцэпцыі, апублікаваны кітайскім даследчыкам і іншымі, фактычна пазбавіў кампаніі якога - небудзь ільготнага перыяду для прымянення патча, а таксама пачаў бясплатнае масавае сканаванне уразлівых сістэм vCenter, пакінутых падлучанымі онлайн, прычым хакеры спяшаліся скампраметаваць сістэмы раней канкуруючых банд.

Што яшчэ горш, эксплойт для гэтай памылкі таксама ўяўляе сабой однострочный запыт cURL, што дазваляе лёгка аўтаматызаваць атакі нават нізкакваліфікаваным суб'ектам пагроз.

Згодна запыце Shodan, у цяперашні час да Інтэрнэту падключана больш 6700 сервераў VMware vCenter. Усе гэтыя сістэмы цяпер ўразлівыя для нападаў паглынання, калі адміністратары не змаглі ўжыць ўчорашнія патчы CVE-2021-21972.

VMware вельмі сур'ёзна паставілася да гэтай памылкі і прысвоіла ёй ацэнку сур'ёзнасці 9,8 з максімальных 10 балаў, а цяпер заклікае кліентаў абнавіць свае сістэмы як мага хутчэй.

З-за крытычнай і цэнтральнай ролі, якую серверы VMware vCenter гуляюць у карпаратыўных сетках, кампраметацыя гэтага прылады можа дазволіць зламыснікам атрымаць доступ да любой сістэме, падключанай або кіраванай праз цэнтральны сервер.

Гэта тыя тыпы прылад, якія суб'екты пагроз (вядомыя як "брокеры доступу да сеткі") любяць кампраметаваць, а затым прадаваць на падпольных форумах кіберзлачыннасці бандам вымагальнікаў, якія затым шыфруюць файлы ахвяр і патрабуюць велізарных выкупаў. Акрамя таго, банды вымагальнікаў, такія як Darkside і RansomExx, ужо пачалі паляваць за сістэмамі VMware ў мінулым годзе, паказваючы, наколькі эфектыўным можа быць таргетынг на гэтыя карпаратыўныя сеткі на базе віртуальных машын.

Паколькі PoC цяпер знаходзіцца ў адкрытым доступе, Positive Technologies таксама вырашыла апублікаваць падрабязную тэхнічны справаздачу пра памылку, каб сеткавыя абаронцы маглі даведацца, як працуе эксплойт, і падрыхтаваць дадатковыя сродкі абароны або крыміналістычныя інструменты для выяўлення мінулых нападаў.